9 Лекция. Основы криптографии. СКЗИ с асимметричными ключами. ИОК (PKI).

СКЗИ с асимметричными ключами. ИОК (PKI).

http://ru.wikipedia.org/wiki/Криптосистема_с_открытым_ключом

Преимущества

- не нужно передавать секретный ключ.

- у секретного ключа только один пользователь.

- число ключей значительно меньше и их количество легче увеличивать при увеличении крипто сети.

Недостатки

- более длинные ключи, чем симметричные.

- процесс шифрования-расшифрования на два-три порядка медленнее.

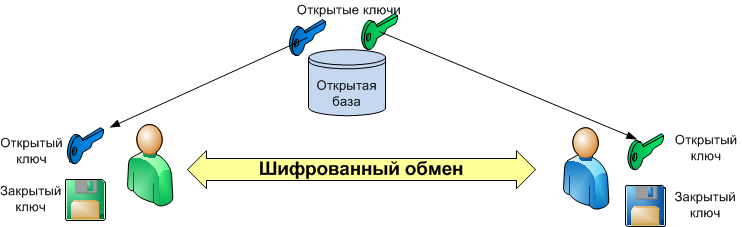

Рис. Использование открытых и закрытых ключей

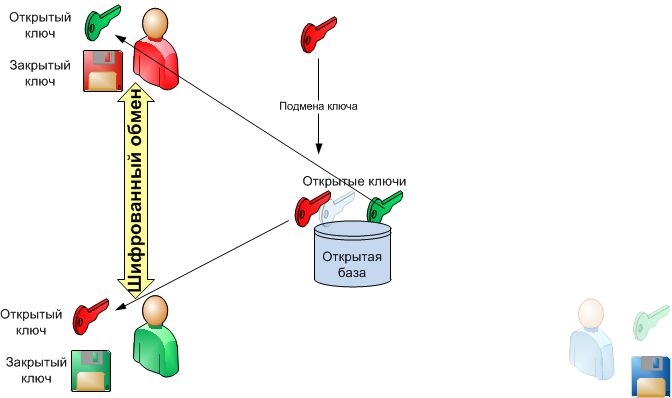

Т.к. открытые ключи в базе или при передачи не защищены их можно подменить.

Рис. Подмена открытого ключа

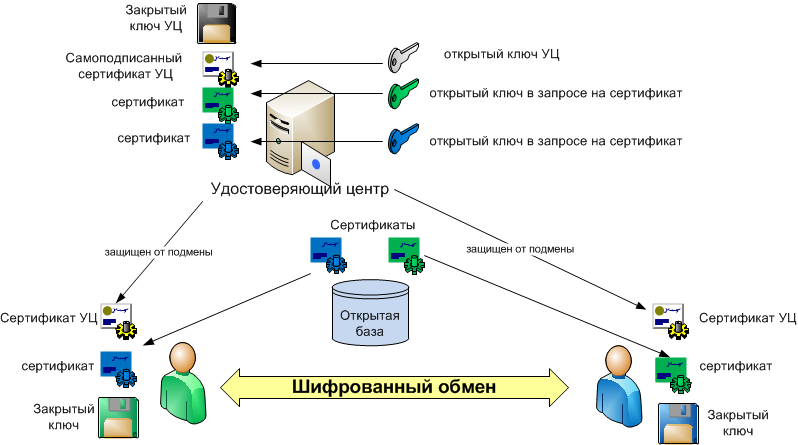

Для защиты открытых ключей используют один из методов контроля целостности данных - ЭЦП.

Вводится третья сторона Удостоверяющий Центр - УЦ (CA - Certificate Authority).

http://ru.wikipedia.org/wiki/Центр_сертификации

На базе открытого ключа и сопроводительной информации УЦ создает сертификат подписанный ЭЦП УЦ.

Содержимое сертификата открытого ключа:

http://ru.wikipedia.org/wiki/X.509

- открытый ключ.

- сопроводительная информация: реквизиты владельца ключа, время действия ключа и т.п.

- информация о сроках действия ключа.

- информация о назначении ключа (шифрование, ЭЦП и т.д).

- информация об УЦ, выпустившем сертификат

- ЭЦП УЦ (что обеспечивает контроль целостности данных первых двух пунктов, и связывает их).

Рис. Использование сертификатов

Алгоритм взаимодействия:

- УЦ генерит закрытый и открытый ключ

- УЦ создает самоподписанный сертификат (свой открытый ключ, свои данные подписывает своим закрытым ключом)

- пользователь генерит закрытый и открытый ключ

- создает запрос на сертификат содержащий открытый ключ и сопроводительную информацию о владельце (ФИО, должность и т.д.)

- посылает запрос в УЦ

- УЦ создает сертификат из запроса и подписывает его ЭЦП

- УЦ выкладывает сертификат пользователя в открытом доступе

- пользователь получает (защищенным от подмены способом) самоподписанный сертификат УЦ

- пользователь берет сертификаты других пользователей из открытой базы

- начинается защищенный обмен между пользователями

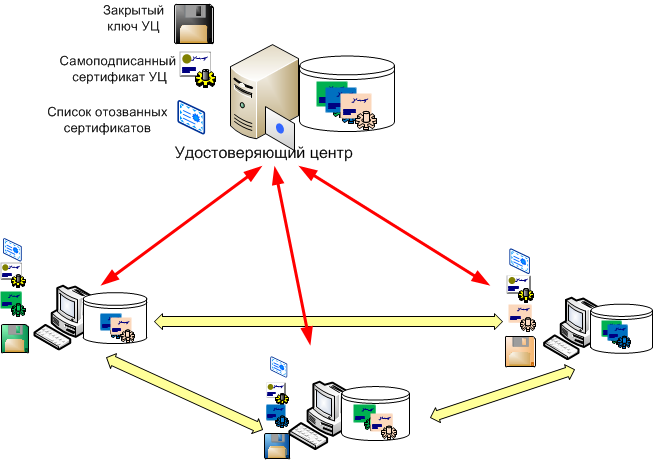

Функции УЦ:

- вносить сертификат в реестр сертификатов.

- обеспечивать выдачу сертификата обратившимся к нему участникам информационных систем.

- приостанавливать действие сертификата по обращению его владельца.

- уведомлять владельца сертификата о фактах которые существенным образом могут сказаться на возможности дальнейшего использования сертификата.

- выпускать список отозванных сертификатов (СОС)

Рис. Защищенный обмен между тремя пользователями

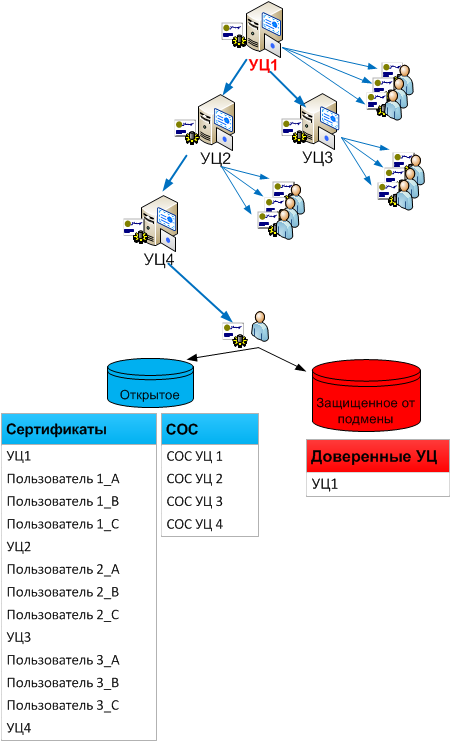

Иерархическая ИОК

http://ru.wikipedia.org/wiki/Инфраструктура_открытых_ключей

Иерархическая структура – это наиболее часто встречающаяся архитектура ИОК. Во главе всей структуры стоит один Корневой УЦ, которому все доверяют и ему подчиняются нижестоящие УЦ.

Пример иерархической структуры:

- корневой УЦ страны

- региональные УЦ

- городские УЦ

Рис. Пример цепочки доверия

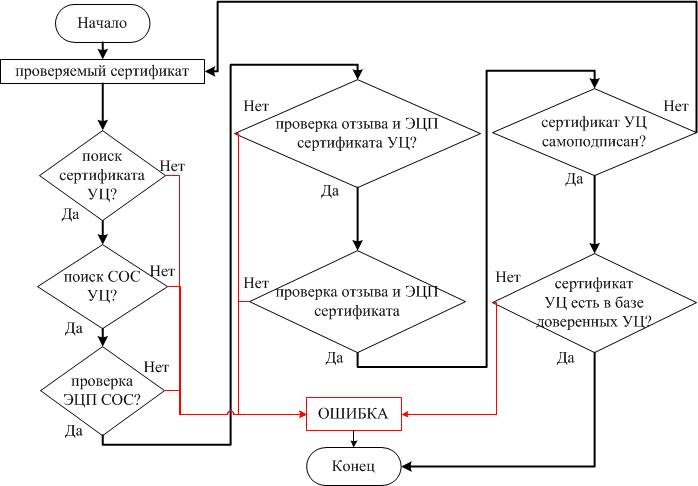

Рис. Алгоритм проверки сертификата